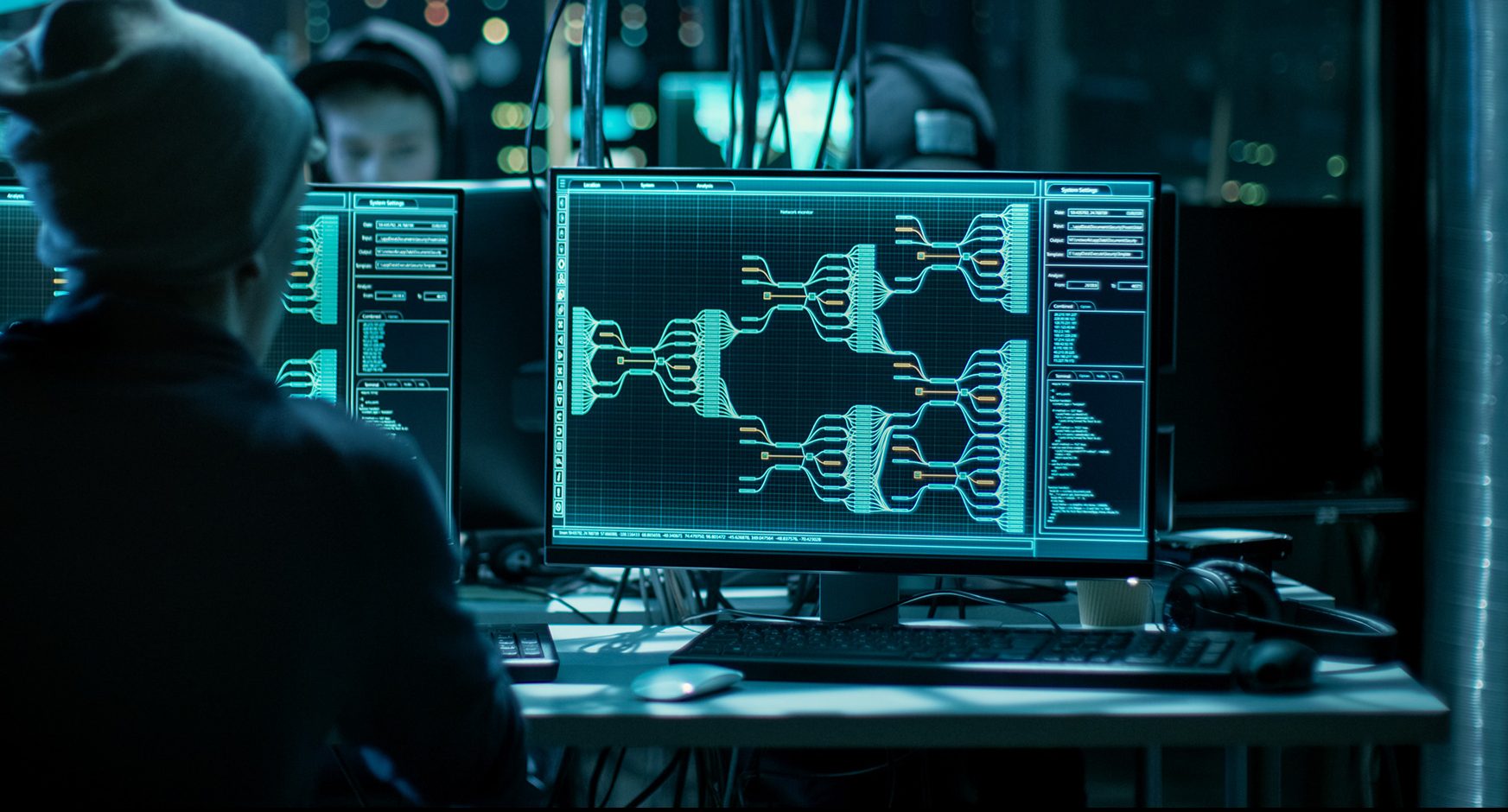

CERTIFIED ETHICAL HACKER

¡Convierte a los profesionales en Hackers, pero Éticos!

El programa Certified Ethical Hacker (CEH) es el más deseado dentro del sistema de entrenamiento en seguridad de TI, todo profesional del ramo aspira a esta certificación. CEH es la primera parte del track de certificaciones profesionales del EC-Council que permite dominar las tecnologías de hackeo.

Directores de TI, Gerentes y Sub Gerentes de Informática, Profesionales de Seguridad, Jefes de Proyectos, Administradores de Redes, Auditores y Técnicos Especialistas en el Área de Seguridad TI.

Incluye Voucher de Certificación

- Cantidad de horas: 40 hrs.

- Modalidad del curso: Presencial

El objetivo de este curso es que los profesionales logren comprender la forma en que operan los hackers o intrusos al ingresar a los sistemas, aplicar las metodologías que utilizan estos intrusos para poder validar la seguridad de sus sistemas, identificando las vulnerabilidades de seguridad que se tengan en las redes y en la infraestructura tecnológica de las organizaciones y para hacer recomendaciones que mejoren estas brechas de seguridad.

PROGRAMA DEL CURSO

- Introduction to Ethical Hacking

- Footprinting and Reconnaissance

- Scanning Networks

- Enumeration

- Vulnerability Analysis

- System Hacking

- Malware Threats

- Sniffing

- Social Engineering

- Denial-of-Service

- Session Hijacking

- Evading IDS, Firewalls, and Honeypots

- Hacking Web Servers

- Hacking Web Applications

- SQL injection

- Hacking Wireless Networks

- Hacking Mobile Platforms

- IoT Hacking

- Cloud Computing

¿Qué podrás aprender?

- Cuestiones clave que afectan al mundo de la seguridad de la información, el proceso de gestión de incidentes y las pruebas de penetración.

- Diversos tipos de huellas, herramientas de huellas y contramedidas.

- Técnicas de escaneo en red y contramedidas de escaneo.

- Técnicas de enumeración y contramedidas de enumeración.

- Metodología de piratería del sistema, esteganografía, ataques de esteganálisis y pistas de cobertura.

- Diferentes tipos de troyanos, análisis de troyanos y contramedidas de troyanos.

- Funcionamiento de virus, análisis de virus, gusanos informáticos, procedimientos de análisis de malware y contramedidas.

- Técnicas de sniffer de paquetes y cómo defenderse contra el sniffing.

- Técnicas de ingeniería social, robo de identidad y contramedidas de ingeniería social.

- Técnicas de ataque DoS / DDoS, botnets, herramientas de ataque DDoS y contramedidas DoS / DDoS.

- Técnicas de secuestro de sesión y contramedidas.

- Diferentes tipos de ataques al servidor web, metodología de ataque y contramedidas.

- Diferentes tipos de ataques a aplicaciones web, metodología de pirateo de aplicaciones web y contramedidas.

- Ataques de inyección SQL y herramientas de detección de inyección.

- Cifrado inalámbrico, metodología de piratería inalámbrica, herramientas de piratería inalámbrica y herramientas de seguridad Wi-Fi.

- Vector de ataque de plataforma móvil, vulnerabilidades de Android, pautas de seguridad móvil y herramientas.

- Firewall, IDS y técnicas de evasión de honeypot, herramientas de evasión y contramedidas.

- Diversos conceptos de computación en la nube, amenazas, ataques y técnicas y herramientas de seguridad.

- Diferentes tipos de cifrados de criptografía, Infraestructura de clave pública (PKI), ataques de criptografía y herramientas de criptoanálisis.

- Varios tipos de pruebas de penetración, auditoría de seguridad, evaluación de vulnerabilidad y hoja de ruta de pruebas de penetración.

- Realizar un análisis de vulnerabilidad para identificar las lagunas de seguridad en la red, la infraestructura de comunicación y los sistemas finales de la organización objetivo. 22. Diferentes amenazas a las plataformas IoT y aprenda a defender los dispositivos IoT de forma segura.

(CUPOS LIMITADOS)

Chile

Chile